Chiều ngày 14/2, Tập đoàn công nghệ hoạt động trong lĩnh vực an ninh mạng, phần mềm - Bkav đã phát đi cảnh báo về một chiến dịch phát tán mã độc mã hóa dữ liệu tống tiền W32.WeakPass nhắm vào các Server Public tại Việt Nam của hacker nước ngoài.

Trong thông tin cảnh báo chiến dịch phát tán mã độc mã hóa dữ liệu tống tiền W32.WeakPass nhắm vào các server tại Việt Nam, Bkav ước tính đã có hàng trăm cơ quan, tổ chức trở thành nạn nhân của cuộc tấn công này, tính đến chiều ngày 14/2.

Theo phân tích của các chuyên gia Bkav, Nga, châu Âu và châu Mỹ là các địa chỉ các hacker phát động cuộc tấn công này.

Ban đầu, hacker sẽ rà quét các Server cài hệ điều hành Windows của các cơ quan, tổ chức tại Việt Nam, sử dụng từ điển để thử từng mật khẩu (brute force) nhằm dò mật khẩu của những server này. Nếu thành công, hacker sẽ sử dụng dịch vụ remote desktop để đăng nhập từ xa, sau đó cài mã độc mã hóa tống tiền lên máy của nạn nhân

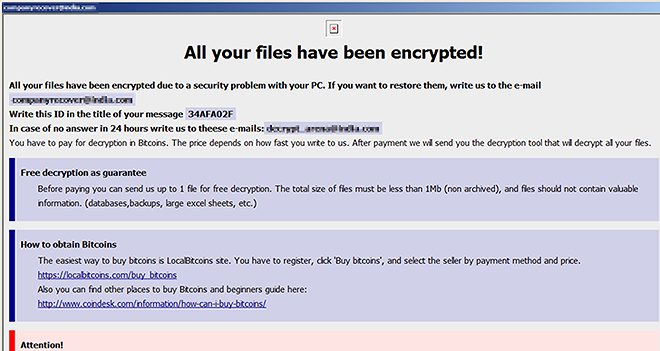

Các dữ liệu sẽ bị mã hóa bao gồm các file văn bản, file tài liệu, file cơ sở dữ liệu, file thực thi… Nạn nhân muốn lấy lại dữ liệu phải trả tiền chuộc cho hacker. Hacker không công bố số tiền nạn nhân phải trả như các mã độc mã hóa tống tiền thông thường, mà yêu cầu nạn nhân phải liên lạc qua email để trao đổi, thỏa thuận cụ thể.

Theo ghi nhận của Bkav, hacker đều để lại một email khác nhau trên mỗi máy chủ bị mã hóa dữ liệu để nạn nhân có thể liên hệ.

Các chuyên gia Bkav khuyến cáo, để phòng chống loại tấn công nay, các quản trị viên cần phải thực hiện ngay những điều sau:

Tiến hành rà soát ngay toàn bộ các máy chủ đang quản lý, đặc biệt là các máy chủ thuộc dạng public ra ngoài Internet.

- Đặt mật khẩu mạnh cho máy chủ.

- Nếu không cần thiết, hãy tắt dịch vụ remote desktop cho máy chủ.

- Nếu bật dịch vụ remote desktop, phải cấu hình chỉ cho các IP cố định, hạn chế quyền truy cập